Cyber Resilience Act (CRA): Der vollständige Leitfaden mit Umsetzungsfahrplan für Unternehmen

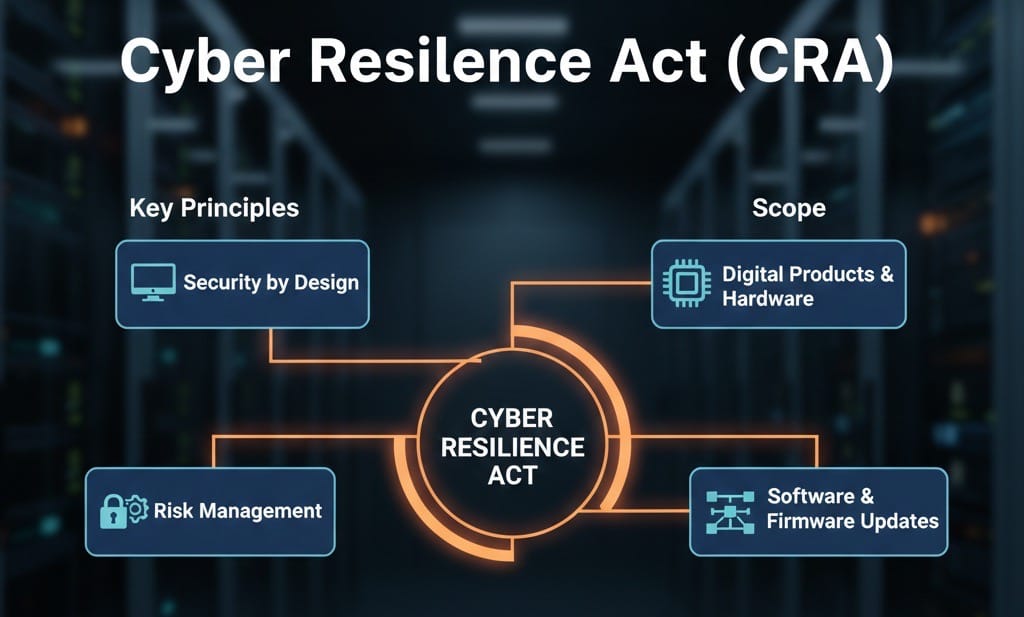

Der Cyber Resilience Act (CRA) markiert einen Wendepunkt für die Cybersicherheit digitaler Produkte in Europa. Erstmals müssen Hersteller, Importeure und Händler verbindliche Sicherheitsanforderungen über den gesamten Produktlebenszyklus erfüllen. Dieser Leitfaden erläutert die wesentlichen Anforderungen der Verordnung und bietet Ihnen einen strukturierten Fahrplan zur erfolgreichen Umsetzung in Ihrem Unternehmen.

Was ist der Cyber Resilience Act?

Der Cyber Resilience Act (Verordnung (EU) 2024/2847) ist eine EU-Verordnung, die einheitliche Cybersicherheitsanforderungen für Produkte mit digitalen Elementen festlegt. Die Verordnung wurde am 20. November 2024 im Amtsblatt der EU veröffentlicht und trat am 10. Dezember 2024 in Kraft.

Als EU-Verordnung gilt der CRA unmittelbar in allen Mitgliedstaaten ohne nationale Umsetzungsgesetze. Die vollständige Anwendbarkeit ist ab dem 11. Dezember 2027 vorgesehen, wobei bestimmte Pflichten bereits früher greifen.

Ziele der Verordnung

Der CRA adressiert zwei zentrale Problemfelder, die nach Einschätzung der EU-Institutionen erhebliche Kosten und Risiken verursachen:

Weit verbreitete Schwachstellen: Viele Produkte mit digitalen Elementen weisen ein unzureichendes Cybersicherheitsniveau auf. Sicherheitslücken werden häufig nicht durch regelmäßige Updates beseitigt.

Mangelnde Transparenz: Verbraucher und Unternehmen können oft nicht beurteilen, welche Produkte cybersicher sind oder wie sie diese sicher konfigurieren können.

Die Verordnung soll durch verbindliche horizontale Cybersicherheitsanforderungen und verbesserte Transparenz diese Defizite beheben.

Ist Ihr Unternehmen betroffen?

Der CRA erfasst alle Wirtschaftsakteure, die Produkte mit digitalen Elementen in der EU in Verkehr bringen oder bereitstellen. Die Betroffenheit ist unabhängig vom Unternehmenssitz – auch außereuropäische Hersteller müssen die Anforderungen erfüllen, wenn sie ihre Produkte auf dem EU-Markt anbieten.

Betroffene Akteure

Hersteller tragen die Hauptverantwortung. Als Hersteller gilt, wer Produkte mit digitalen Elementen entwickelt, herstellt oder unter eigenem Namen vermarktet. Die umfangreichsten Pflichten betreffen diesen Adressatenkreis.

Importeure bringen Produkte von Herstellern außerhalb der EU in den europäischen Markt ein. Sie müssen sicherstellen, dass die importierten Produkte den CRA-Anforderungen entsprechen, und tragen Verantwortung für die Prüfung und Archivierung der Herstellerdokumentation.

Händler vertreiben Produkte innerhalb der EU, ohne selbst an Herstellung oder Import beteiligt zu sein. Ihre Pflichten umfassen die Überprüfung der CE-Kennzeichnung und der Konformitätsunterlagen.

Wichtig: Größenbezogene Ausnahmen existieren nicht. Auch kleine und mittlere Unternehmen (KMU) sowie Start-ups unterliegen den Anforderungen, wobei der CRA spezifische Unterstützungsmaßnahmen für diese Gruppen vorsieht.

Definition: Produkte mit digitalen Elementen

Der Begriff „Produkte mit digitalen Elementen" umfasst Hardware- und Softwareprodukte, die direkt oder indirekt mit einem Gerät oder Netzwerk verbunden werden können. Dies schließt ein:

Vernetzte Hardwareprodukte:

- Smartphones, Laptops, Tablets

- Smart-Home-Geräte und Hausautomatisierungssysteme

- Smartwatches und Wearables

- Vernetztes Spielzeug

- Router, Firewalls, Netzwerkkomponenten

- IoT-Geräte und industrielle Steuerungssysteme

- Smart-Meter-Gateways

Reine Softwareprodukte:

- Betriebssysteme

- Buchhaltungs- und Unternehmenssoftware

- Mobile Applikationen

- Computerspiele

- Firmware und eingebettete Software

Ausnahmen vom Anwendungsbereich

Bestimmte Produktkategorien sind vom CRA ausgenommen, da sie bereits durch sektorspezifische Regulierungen erfasst werden:

- Medizinprodukte (Verordnung (EU) 2017/745)

- In-vitro-Diagnostika (Verordnung (EU) 2017/746)

- Kraftfahrzeuge (Verordnung (EU) 2019/2144)

- Produkte der zivilen Luftfahrt

- Schiffsausrüstung

- Produkte für Zwecke der nationalen Sicherheit oder Verteidigung

- Nicht-kommerzielle Open-Source-Software ohne Gewinnerzielungsabsicht

Produktkategorien und Risikoklassen

Der CRA differenziert zwischen verschiedenen Risikoklassen, die unterschiedliche Konformitätsanforderungen nach sich ziehen. Die Klassifizierung basiert auf Funktion, Verwendungszweck und potenziellen Auswirkungen eines Sicherheitsvorfalls.

Nicht-kritische Produkte (Standardkategorie)

Diese Kategorie umfasst den Großteil der Produkte mit digitalen Elementen, darunter typische Konsumentengeräte wie smarte Fernseher, Spielekonsolen, Fotobearbeitungssoftware oder Haushaltsgeräte mit Netzwerkfunktion.

Konformitätsnachweis: Selbstbewertung durch den Hersteller (interne Kontrolle)

Wichtige Produkte der Klasse I (Anhang III)

Diese Kategorie beinhaltet Produkte mit erhöhtem Risikopotenzial:

- Identitätsmanagementsysteme und Software für privilegierten Zugang

- Browser und Passwort-Manager

- VPN-Produkte und Netzwerkmanagement-Software

- Produkte der Industrieautomatisierung und Gebäudeautomatisierung

- Physische Netzwerkschnittstellen und Router für den Privatgebrauch

- Betriebssysteme (nicht für Server oder IoT-Geräte)

Konformitätsnachweis: Standardisierte Konformitätsbewertung nach harmonisierten Normen oder Prüfung durch Dritte

Wichtige Produkte der Klasse II (Anhang III)

Diese höhere Risikoklasse umfasst Produkte mit besonders hohem Schadenspotenzial:

- Hypervisoren und Container-Laufzeitsysteme

- Firewalls und Intrusion-Detection-Systeme

- Manipulationssichere Mikroprozessoren und Mikrocontroller

- Betriebssysteme für Server, IoT-Geräte und industrielle Steuerungen

- Industrielle Automatisierungs- und Steuerungssysteme (IACS)

- Intelligente Zähler (Smart Meter)

- Smartcards und ähnliche Geräte

- Hardware-Sicherheitsmodule (HSM)

- Kryptoprozessoren

Konformitätsnachweis: Verpflichtende Prüfung durch eine benannte Konformitätsbewertungsstelle (Notified Body)

Kritische Produkte (Anhang IV)

Für diese Kategorie, die Produkte wie Smart-Meter-Gateways in intelligenten Messsystemen und Smartcards umfasst, kann die Europäische Kommission durch delegierte Rechtsakte eine verpflichtende europäische Cybersicherheitszertifizierung gemäß dem Cybersecurity Act (CSA) vorschreiben.

Konformitätsnachweis: Zertifizierung nach einem europäischen Cybersicherheits-Zertifizierungsschema ist zwingend vorgeschrieben

Kernpflichten für Hersteller

Die zentralen Anforderungen des CRA lassen sich in mehrere Pflichtenkreise gliedern, die während des gesamten Produktlebenszyklus zu erfüllen sind.

Security by Design und Security by Default

Der CRA verlangt, dass Cybersicherheit von Anfang an in die Produktentwicklung integriert wird:

- Integration von Bedrohungsmodellierung (Threat Modeling) in der Designphase

- Durchführung umfassender Risikoanalysen

- Implementierung sicherer Entwicklungsstandards (z.B. OWASP Secure Coding Practices)

- Auslieferung mit sicheren Standardkonfigurationen

- Minimierung der Angriffsfläche durch Deaktivierung nicht benötigter Funktionen

Schwachstellenmanagement

Hersteller müssen ein strukturiertes Schwachstellenmanagement etablieren:

- Systematische Identifikation und Dokumentation von Schwachstellen

- Koordinierte Offenlegung von Schwachstellen (Coordinated Vulnerability Disclosure)

- Bereitstellung eines Kommunikationskanals für Schwachstellenmeldungen

- Zeitnahe Behebung bekannter Schwachstellen durch Updates

Meldepflichten

Ab dem 11. September 2026 gelten verbindliche Meldepflichten:

Meldung aktiv ausgenutzter Schwachstellen: Innerhalb von 24 Stunden nach Kenntniserlangung an die ENISA und das zuständige nationale CSIRT

Meldung schwerwiegender Sicherheitsvorfälle: Ebenfalls innerhalb von 24 Stunden, mit Folgemeldungen zur Aktualisierung des Sachstands

Produktsupport und Sicherheitsupdates

Hersteller müssen kostenlose Sicherheitsupdates bereitstellen:

- Über die erwartete Produktlebensdauer oder

- Mindestens fünf Jahre ab Inverkehrbringen (der kürzere Zeitraum gilt)

Die Nutzer sind über verfügbare Updates zu informieren, und die Updates müssen unverzüglich nach Bekanntwerden einer Schwachstelle bereitgestellt werden.

Dokumentationspflichten

Software Bill of Materials (SBOM): Erstellung und Pflege einer maschinenlesbaren Stückliste aller Softwarekomponenten

Technische Dokumentation: Umfassende Dokumentation von Konzeption, Entwicklung, Herstellung, Risikobewertung und angewandten Sicherheitsmaßnahmen. Diese Dokumentation ist mindestens zehn Jahre nach Inverkehrbringen aufzubewahren.

EU-Konformitätserklärung: Formelle Erklärung über die Einhaltung der CRA-Anforderungen

CE-Kennzeichnung

Die CE-Kennzeichnung wird um den Aspekt Cybersicherheit erweitert. Produkte dürfen nur mit CE-Kennzeichnung in Verkehr gebracht werden, wenn sie die grundlegenden Cybersicherheitsanforderungen erfüllen.

Umsetzungsfristen im Überblick

Der CRA sieht eine gestaffelte Implementierung vor, um Unternehmen ausreichend Vorbereitungszeit zu gewähren:

| Datum | Meilenstein |

|---|---|

| 10. Dezember 2024 | Inkrafttreten der Verordnung |

| 11. Juni 2026 | Konformitätsbewertungsstellen können CRA-Konformität prüfen |

| 11. September 2026 | Meldepflichten für Schwachstellen und Sicherheitsvorfälle greifen |

| 11. Dezember 2027 | Vollständige Anwendbarkeit aller CRA-Anforderungen |

Wichtig: Produkte, die vor dem 11. Dezember 2027 in Verkehr gebracht wurden, unterliegen den neuen Regeln nur, wenn nachträglich wesentliche Änderungen vorgenommen werden, die Auswirkungen auf die Cybersicherheit haben.

Der 6-Phasen-Fahrplan zur CRA-Compliance

Die Umsetzung der CRA-Anforderungen erfordert ein strukturiertes Vorgehen. Der folgende Fahrplan bietet Ihnen eine Orientierung für die praktische Implementierung.

Phase 1: Betroffenheitsanalyse und Bestandsaufnahme (Monate 1–2)

Ziel: Klärung der Betroffenheit und Erfassung des Status quo

Maßnahmen:

- Produktportfolio analysieren: Identifizieren Sie alle Produkte mit digitalen Elementen in Ihrem Portfolio. Prüfen Sie für jedes Produkt, ob es unter den CRA fällt oder eine Ausnahme greift.

- Klassifizierung durchführen: Ordnen Sie Ihre Produkte den Risikoklassen gemäß Anhang III zu. Diese Klassifizierung bestimmt die erforderlichen Konformitätsbewertungsverfahren.

- Stakeholder identifizieren: Ermitteln Sie alle relevanten Fachabteilungen (Entwicklung, IT, Qualitätsmanagement, Recht, Einkauf) und benennen Sie Verantwortliche.

- Gap-Analyse durchführen: Bewerten Sie den aktuellen Reifegrad Ihrer Prozesse und Produkte gegenüber den CRA-Anforderungen. Identifizieren Sie Lücken und dokumentieren Sie diese systematisch.

Ergebnis: Vollständige Übersicht über betroffene Produkte, deren Klassifizierung und identifizierte Handlungsfelder

Phase 2: Projektorganisation und Ressourcenplanung (Monate 2–3)

Ziel: Etablierung einer tragfähigen Projektstruktur

Maßnahmen:

- CRA-Projektteam bilden: Stellen Sie ein interdisziplinäres Team zusammen, bestehend aus Vertretern der Produktentwicklung, IT-Sicherheit, Qualitätsmanagement, Rechtsabteilung und Geschäftsleitung.

- Rollen und Verantwortlichkeiten definieren: Klären Sie eindeutig, wer für welche Aufgaben verantwortlich ist. Benennen Sie einen Projektleiter mit entsprechenden Befugnissen.

- Budget und Ressourcen planen: Kalkulieren Sie die erforderlichen Investitionen für Personal, Schulungen, Tools und externe Unterstützung.

- Meilensteinplan erstellen: Entwickeln Sie einen realistischen Zeitplan mit klaren Meilensteinen, der die regulatorischen Fristen berücksichtigt.

- Management-Commitment sichern: Stellen Sie sicher, dass die Geschäftsleitung das Projekt unterstützt und die notwendigen Ressourcen freigibt.

Ergebnis: Funktionsfähige Projektorganisation mit klaren Verantwortlichkeiten und realistischem Zeitplan

Phase 3: Prozessanpassung und Security by Design (Monate 3–12)

Ziel: Integration von Cybersicherheit in die Produktentwicklung

Maßnahmen:

- Sichere Entwicklungsrichtlinien einführen: Implementieren Sie verbindliche Coding-Standards (z.B. OWASP Secure Coding Practices) und schulen Sie Ihre Entwicklungsteams entsprechend.

- Threat Modeling etablieren: Integrieren Sie Bedrohungsmodellierung als festen Bestandteil der Designphase. Identifizieren Sie potenzielle Angriffsvektoren systematisch.

- Risikoanalysen standardisieren: Entwickeln Sie ein einheitliches Verfahren für Cybersicherheits-Risikoanalysen, das für alle Produkte angewendet wird.

- Sicherheitstests integrieren: Implementieren Sie automatisierte Sicherheitstests (Static Application Security Testing, Dynamic Application Security Testing) in Ihre CI/CD-Pipeline.

- DevSecOps-Kultur fördern: Verankern Sie Sicherheit als gemeinsame Verantwortung aller Entwickler, nicht nur der Sicherheitsspezialisten.

- Sichere Standardkonfigurationen definieren: Legen Sie fest, wie Produkte ab Werk konfiguriert sein müssen, um die Angriffsfläche zu minimieren.

Ergebnis: Angepasste Entwicklungsprozesse mit integrierter Cybersicherheit

Phase 4: Schwachstellenmanagement und Incident Response (Monate 6–12)

Ziel: Etablierung effektiver Prozesse für Schwachstellen und Sicherheitsvorfälle

Maßnahmen:

- Vulnerability Disclosure Policy erstellen: Entwickeln Sie eine Richtlinie für die koordinierte Offenlegung von Schwachstellen und kommunizieren Sie diese öffentlich.

- Meldekanal einrichten: Etablieren Sie einen dedizierten Kommunikationskanal (z.B. security@ihrunternehmen.de), über den externe Sicherheitsforscher Schwachstellen melden können.

- Schwachstellen-Tracking implementieren: Führen Sie ein System zur systematischen Erfassung, Bewertung und Nachverfolgung von Schwachstellen ein.

- Incident-Response-Prozess definieren: Entwickeln Sie einen strukturierten Prozess für die Reaktion auf Sicherheitsvorfälle mit klaren Eskalationswegen.

- Meldeprozesse vorbereiten: Etablieren Sie interne Prozesse, die die Einhaltung der 24-Stunden-Meldefrist an ENISA und CSIRT gewährleisten. Der Meldefristenrechner unterstützt Sie bei der Fristenkontrolle.

- Update-Mechanismen implementieren: Stellen Sie sicher, dass Sicherheitsupdates zeitnah entwickelt und an die Nutzer verteilt werden können.

Ergebnis: Funktionsfähiges Schwachstellenmanagement und Incident-Response-Fähigkeit

Phase 5: Dokumentation und Konformitätsnachweis (Monate 9–18)

Ziel: Erstellung aller erforderlichen Dokumentationen und Nachweise

Maßnahmen:

- SBOM erstellen: Generieren Sie für jedes Produkt eine vollständige Software Bill of Materials. Nutzen Sie standardisierte Formate wie SPDX oder CycloneDX.

- Technische Dokumentation aufbauen: Erstellen Sie die geforderte technische Dokumentation gemäß Anhang V des CRA, einschließlich:

- Allgemeine Produktbeschreibung

- Konzeption und Entwicklungsdokumentation

- Cybersicherheits-Risikoanalyse

- Angewandte harmonisierte Normen oder technische Spezifikationen

- Prüfberichte und Testergebnisse

- EU-Konformitätserklärung vorbereiten: Entwerfen Sie die formelle Konformitätserklärung nach dem Muster in Anhang IV.

- Konformitätsbewertung durchführen: Führen Sie je nach Produktklassifizierung die erforderliche Konformitätsbewertung durch – entweder als interne Kontrolle oder durch eine benannte Stelle.

- Nutzerinformationen erstellen: Entwickeln Sie klare Anweisungen für Nutzer zur sicheren Installation, Konfiguration und Nutzung Ihrer Produkte.

- Archivierungssystem einrichten: Stellen Sie sicher, dass alle Dokumentationen mindestens zehn Jahre aufbewahrt werden können.

Ergebnis: Vollständige Konformitätsdokumentation für alle betroffenen Produkte

Phase 6: Kontinuierliche Compliance und Verbesserung (ab Monat 12, fortlaufend)

Ziel: Nachhaltige Aufrechterhaltung der CRA-Konformität

Maßnahmen:

- Monitoring etablieren: Überwachen Sie kontinuierlich neue Schwachstellen, Bedrohungen und regulatorische Entwicklungen.

- Regelmäßige Audits durchführen: Führen Sie interne Audits durch, um die fortlaufende Einhaltung der Anforderungen zu überprüfen.

- Normungsprozesse verfolgen: Beobachten Sie die Entwicklung harmonisierter Normen (EN 40000-Reihe) und passen Sie Ihre Prozesse bei Bedarf an.

- Schulungen aktualisieren: Halten Sie das Wissen Ihrer Mitarbeiter durch regelmäßige Schulungen auf dem aktuellen Stand.

- Lieferkette einbeziehen: Stellen Sie sicher, dass auch Ihre Zulieferer die CRA-Anforderungen erfüllen, insbesondere bei zugekauften Komponenten.

- Verbesserungsprozess etablieren: Nutzen Sie Erkenntnisse aus Sicherheitsvorfällen und Audits zur kontinuierlichen Verbesserung Ihrer Prozesse.

Ergebnis: Nachhaltige CRA-Compliance mit kontinuierlicher Verbesserung

Unterstützung: Ein strukturiertes ISMS nach ISO 27001 oder BSI IT-Grundschutz bietet den methodischen Rahmen für die kontinuierliche Compliance.

Sanktionen bei Nichteinhaltung

Die Nichteinhaltung der CRA-Anforderungen kann erhebliche Konsequenzen haben:

Bußgelder

- Bis zu 15 Millionen Euro oder 2,5 Prozent des weltweiten Jahresumsatzes (der höhere Betrag gilt) für Verstöße gegen grundlegende Cybersicherheitsanforderungen

- Bis zu 10 Millionen Euro oder 2 Prozent des Umsatzes für sonstige Verstöße

- Bis zu 5 Millionen Euro oder 1 Prozent des Umsatzes für falsche, unvollständige oder irreführende Angaben

Weitere Konsequenzen

Marktzugangsverbot: Nicht-konforme Produkte dürfen ab Dezember 2027 nicht mehr in der EU in Verkehr gebracht werden.

Rückrufanordnungen: Marktüberwachungsbehörden können die Rücknahme oder den Rückruf von Produkten anordnen.

Reputationsschäden: Öffentlich bekannt gewordene Sicherheitsvorfälle oder Compliance-Verstöße können erhebliche Reputationsschäden verursachen.

Unterstützung für KMU und Start-ups

Der CRA sieht spezifische Unterstützungsmaßnahmen für kleine und mittlere Unternehmen vor:

- Leitlinien: Die Europäische Kommission wird Leitlinien für die praktische Umsetzung bereitstellen

- Helpdesks: Unterstützung bei den Meldepflichten durch dedizierte Anlaufstellen

- Vereinfachte Dokumentation: Möglichkeit zur vereinfachten technischen Dokumentation für KMU

- Regulatory Sandboxes: Testumgebungen zur Überprüfung von Produkten vor dem Inverkehrbringen

Das BSI bietet mit dem IT-Sicherheitskennzeichen bereits jetzt eine Möglichkeit, sich auf die CRA-Anforderungen vorzubereiten.

Synergien mit anderen Regelwerken

Unternehmen, die bereits Compliance-Maßnahmen für andere Regelwerke umgesetzt haben, können Synergien nutzen:

NIS-2-Richtlinie: Während NIS-2 die organisatorische Cybersicherheit adressiert, fokussiert der CRA auf Produktsicherheit. Ein integriertes Informationssicherheits-Managementsystem kann beide Anforderungen abdecken.

ISO/IEC 27001: Viele CRA-Anforderungen an Prozesse und Dokumentation lassen sich mit einem bestehenden ISMS nach ISO 27001 abbilden.

IEC 62443: Für industrielle Automatisierungssysteme bietet die Norm IEC 62443 eine gute Grundlage zur Erfüllung der CRA-Anforderungen.

Häufig gestellte Fragen (FAQ)

Was ist der Cyber Resilience Act?

Der Cyber Resilience Act (CRA) ist eine EU-Verordnung, die einheitliche Cybersicherheitsanforderungen für Produkte mit digitalen Elementen festlegt. Sie verpflichtet Hersteller, Importeure und Händler zur Einhaltung von Sicherheitsstandards über den gesamten Produktlebenszyklus und gilt unmittelbar in allen EU-Mitgliedstaaten.

Ab wann gilt der CRA vollständig?

Die vollständige Anwendbarkeit aller CRA-Anforderungen ist ab dem 11. Dezember 2027 vorgesehen. Jedoch greifen die Meldepflichten für Schwachstellen und Sicherheitsvorfälle bereits ab dem 11. September 2026.

Welche Produkte fallen unter den CRA?

Der CRA erfasst alle Hardware- und Softwareprodukte, die direkt oder indirekt mit einem Netzwerk verbunden werden können. Dies umfasst IoT-Geräte, Smart-Home-Produkte, industrielle Steuerungssysteme, Betriebssysteme, Apps und viele weitere Produktkategorien. Ausgenommen sind unter anderem Medizinprodukte, Fahrzeuge und nicht-kommerzielle Open-Source-Software.

Sind auch kleine Unternehmen betroffen?

Ja, der CRA enthält keine größenbezogenen Ausnahmen. Auch KMU und Start-ups müssen die Anforderungen erfüllen. Allerdings sieht die Verordnung spezifische Unterstützungsmaßnahmen wie Leitlinien, Helpdesks und vereinfachte Dokumentationsmöglichkeiten für kleinere Unternehmen vor.

Welche Strafen drohen bei Nichteinhaltung?

Verstöße gegen grundlegende Cybersicherheitsanforderungen können mit Bußgeldern von bis zu 15 Millionen Euro oder 2,5 Prozent des weltweiten Jahresumsatzes geahndet werden. Zusätzlich drohen Marktzugangsverbote, Rückrufanordnungen und Reputationsschäden.

Was ist eine SBOM und warum ist sie erforderlich?

Eine Software Bill of Materials (SBOM) ist eine maschinenlesbare Stückliste aller in einem Produkt enthaltenen Softwarekomponenten. Sie ermöglicht die schnelle Identifikation betroffener Produkte bei Bekanntwerden von Schwachstellen in einzelnen Komponenten und ist eine zentrale Dokumentationsanforderung des CRA.

Wie unterscheidet sich der CRA von NIS-2?

Der CRA ist produktbezogen und adressiert die Cybersicherheit von Produkten mit digitalen Elementen. Die NIS-2-Richtlinie ist organisationsbezogen und regelt die Cybersicherheit von Unternehmen in kritischen Sektoren. Beide Regelwerke ergänzen sich und können gleichzeitig auf ein Unternehmen Anwendung finden.

Wie lange dauert die CRA-Umsetzung?

Die Umsetzungsdauer hängt vom aktuellen Reifegrad Ihres Unternehmens ab. Für eine vollständige Implementierung sollten Sie mindestens 12 bis 18 Monate einplanen. Da die vollständige Anwendbarkeit ab Dezember 2027 gilt, ist ein zeitnaher Beginn dringend empfohlen.